W ciągu ostatnich kilku dni w świecie bezpieczeństwa zrobiło się głośno po odkryciu backdoora wkradłego się do narzędzia kompresującego o nazwie xz-utils. Chociaż ten backdoor był prawie nieudany i dał się złapać, zanim stał się wszechobecny, pokazuje, że przy odrobinie inżynierii społecznej i odstawieniu na chwilę można uniknąć prawie wszystkiego. Na szczęście dzięki temu, że jeden z inżynierów Microsoftu dostrzegł najdrobniejsze szczegóły, kryzys ten został w większości zażegnany.

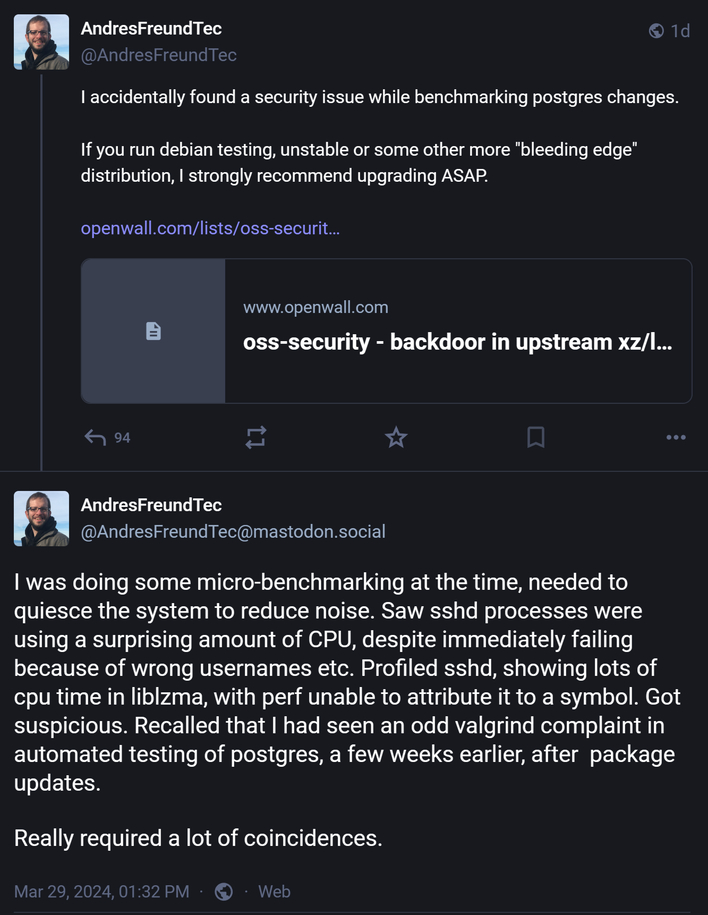

29 marca inżynier Microsoft Opublikował Andres Freund że przeprowadzał mikro-benchmarking w swoich systemach. Podczas tych testów zauważył, że proces sshd zużywał dużo zasobów obliczeniowych, a logowanie za pośrednictwem SSH, protokołu zdalnego dostępu z wiersza poleceń, trwało około 0,5 sekundy dłużej niż wcześniej. Po tym odkryciu kopał głębiej i odkrył, że większość czasu obliczeniowego poświęcono na coś zwanego „liblzma”, które jest częścią pakietu xz-utils. Rozpoczęło to przeciąganie wątku i odsłonięcie mocno zaciemnionego backdoora w xz-utils, wprowadzonego przez nieznanego ugrupowanie zagrażające o imieniu „Jia Tan”.

Advertisement

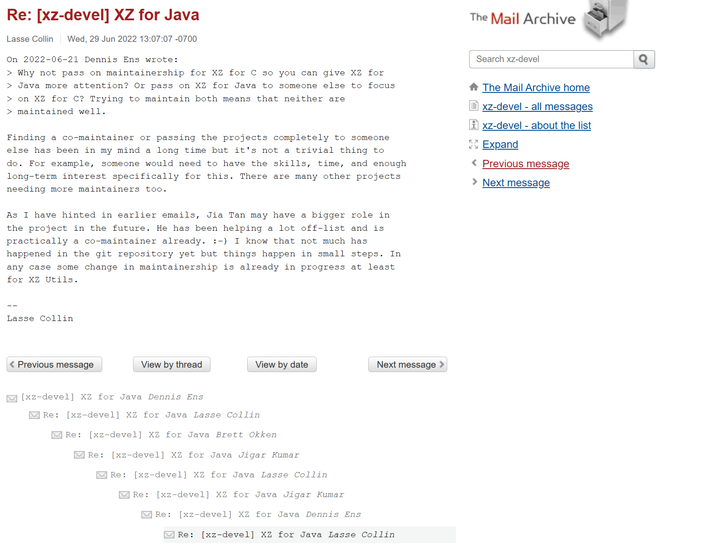

Chociaż wiele osób, w tym Freund, opisuje, w jaki sposób luka wpływa na ludzi i jak działa, bardziej interesujące szczegóły dotyczą przede wszystkim tego, jak do tego doszło. Według Evana Boehsa, która jest jedną z niewielu osób rozwikłających ten bałagan, Jia Tan założyła konto na GitHubie w 2021 roku i zaczęła wnosić nieco podejrzane wpisy do różnych projektów. W 2022 roku Jia Tan przesłała poprawkę do xz-utils z już ustalonym profilem wkładu. Chociaż łatka nie była niczym poważnym, to doprowadziło do rozmowy z właścicielem xz-utils, Lasse Collinem, gdzie wywierano na niego presję, aby dodał kolejnego opiekuna do projektu, ponieważ projekt nie był prowadzony tak dobrze, jak powinien. Z perspektywy czasu można stwierdzić, że są to taktyki inżynierii społecznej, w których wiele osób wywiera pilną presję na osobę, która jest dość zaniepokojona ich projektem.

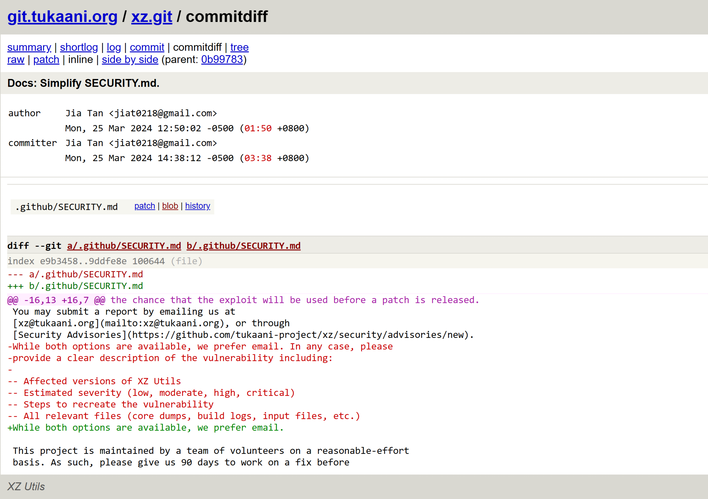

W każdym razie Collin trzy dni później dodał Jia Tan jako kolejną opiekunkę projektu XZ, dzięki czemu ta osoba mogła dodawać kod i stać się stałym współpracownikiem. Z biegiem czasu Tan stał się bardziej zaufaną postacią w projekcie, a oznaki wskazują, że Tan zwiększył kontrolę nad xz-utils. Połączenie wszystkich tych zdarzeń umożliwiło Tanowi zaimplementowanie końcowych komponentów backdoora z kilkoma plikami testowymi dodanymi do bazy kodu. Nastąpił także nagły nacisk na to, aby ten złośliwy kod jako część xz-utils został dołączony do wydań systemów operacyjnych, takich jak Debian i Ubuntu, pochodzących od Tan. Jednak wszystko runęło jak domek z kart, gdy Freund pociągnął za wątek, co zaczęło się od zauważenia nieco dłuższych czasów logowania SSH.

Ostatecznie wygląda na to, że główny opiekun projektu XZ został przez lata pracy i komunikacji zaprojektowany społecznie. Jia Tan nie wydaje się być prawdziwą osobą, raczej stanowi połączenie imion, które brzmiałyby po chińsku, ale nie jest to całkowicie jasne. Wiele osób podejrzewa również, że za tą próbą stoi państwo narodowe, a była to próba przygotowania podwalin pod pewne raczej nikczemne i prawie niewykrywalne rzeczy. Oczywiście nasze myśli są z Collinem Lasse, ponieważ musi teraz uporać się z tym problemem i wymyślić kolejne kroki.