Złośliwe oprogramowanie USB istnieje od zawsze i jak zawsze nie zalecamy losowego podłączania pendrive’a, który znajdziesz w środowisku naturalnym. Jednak ta metoda początkowego dostępu nadal działa w przypadku aktorów zagrażających, co odkryli badacze śledzący grupę aktorów zagrażających UNC4990. Jednak poza początkowym dostępem ta grupa jest interesująca ze względu na kreatywne techniki przechowywania ładunków poza pierwszym etapem szkodliwego oprogramowania.

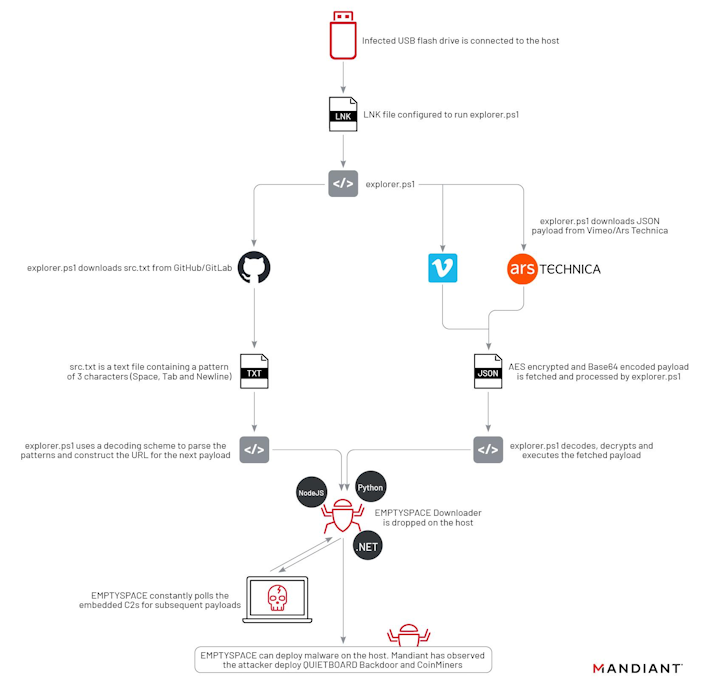

Jeśli miałbyś zostać naruszony przez UNC4990, pierwszy etap kompromisu rozpoczyna się od napędu USB zawierającego złośliwy plik skrótu LNK. Po kliknięciu plik ten, który może być oznaczony marką i rozmiarem urządzenia USB, uruchamia skrypt PowerShell o nazwie explorer.ps1. Ten skrypt ma różne wersje i iteracje, ale niekoniecznie jest to interesująca część. Pierwotnie skrypt ten pobierał skrypt ze złośliwego adresu URL zakodowanego na stałe w skrypcie, który został zaktualizowany tak, aby wskazywał repozytorium GitHub zawierające dokument tekstowy z tabulatorami, spacjami i znakami nowego wiersza. Przeglądając to, wydaje się pusty, ale każdy z tych znaków można przekonwertować na format binarny, który można przekonwertować na inny adres URL, z którego można pobrać końcowy plik wykonywalny.

Advertisement

Jednak od 2023 r. wszystkie metody pozyskiwania złośliwych programów na późniejszych etapach zostały zastąpione wykorzystaniem usług publicznych do przechowywania zaszyfrowanych złośliwych treści. Początkowo UNC4990 korzystał z Vimeo i informacji umieszczonych w opisie wideo Pink Floyd, który został już usunięty. Po usunięciu tego filmu wideo Odkryli badacze Mandianta że grupa przeszła na korzystanie z danych przechowywanych w sekcji „O mnie” użytkownika Ars Technica.

Niezależnie od metody pobrania, wszystkie te etapy zakończyły się pobraniem złośliwego oprogramowania o nazwie EMPTYSPACE, „programu pobierającego, który komunikuje się ze swoim serwerem C2 za pośrednictwem protokołu HTTP”. Oprogramowanie to pobierałoby następnie wykonywalny ładunek z serwera dowodzenia i kontroli (C2), którym może być backdoor lub koparka kryptowalut, w zależności od celu.

Ostatecznie temu łańcuchowi złośliwego oprogramowania można było zapobiec, gdyby ludzie wiedzieli, że nie należy podłączać przypadkowych dysków USB ani losowo klikać plików, których nie są pewni. Ostatecznie dziedzina cyberbezpieczeństwa to wysiłek zespołowy, w którym każdy ma swój udział. Zatem następnym razem, gdy pojawią się obowiązkowe szkolenia, posłuchaj ich ostrzeżeń, ponieważ są to najstarsze sztuczki z książki Nadal działa, ale z nowymi zwrotami akcji.